TEEMAOSIO

Antiikin salaviesteistä luottokortteihin: salaustekniikat tarjoavat

kiehtovan aihepiirin matematiikan opetukseen. Kerro oppilaillesi

siitä, miten salausmenetelmät ovat kehittyneet vuosisatojen

kuluessa. Kokeilkaa yhdessä miten voitte laatia oman

salakoodin ja miten viestejä voi salata tätä salausta käyttäen.

Sotaviestejä ja rakkauskirjeitä - salatut viestit ovat kiehtovia. Kun

viestin lähettäjä haluaa varmistaa, että viestin sisältö selviää vain

hänen tarkoittamalleen vastaanottajalle, hän voi suojata viestin

salauksella. Antiikin ajoista lähtien on yritetty kehittää turvallisia

menetelmiä viestien salaamiseen, mutta melkein kaikki niistä on

onnistuttu jossakin vaiheessa murtamaan. Kilpajuoksussa uusien

menetelmien kehittäjien ja niiden murtajien välillä ovat ensin mainitut

usein vain hiukkasen edellä.

Salausmenetelmissä käytetään matematiikan ja tietojenkäsittelytieteen tekniikoita. Salaustarpeen tyydyttämiseksi on kehittynyt myös oma kryptologiaksi kutsuttu tieteenhaaransa, jonka nimi juontuu kreikan kielen salaista tarkoittavasta sanasta "kryptos". Kovinkaan kummallista ei ole, että tämä "salaisuuksien tiede" kiinnostaa myös maallikkoja. Tätä todistavat lukuisat suositut elokuvat, kuten Dan Brownin bestselleriin perustuva Da Vinci -koodi. Enigma: Suuri sotasalaisuus kertoo todenmukaisesti Saksan sotavoimien käytössä olleen salauslaitteen koodin purkamisesta. Neljällä Oscarilla palkittu filmi Kaunis mieli (engl. A Beautiful Mind) kertoo matematiikan Nobelin voittajan John Nashin elämäntarinan.

Nämä kryptologiaa kansantajuistavat teokset kuvastavat salaamistekniikoiden tulemista osaksi arkipäivää. Siinä missä salaustekniikat olivat aiemmin tärkeitä asevoimille, nykyään niitä tarvitaan ennen muuta tietoyhteiskunnassa. Tiedosta on tullut keskeinen kaupankäynnin kohde ja sitä suojataan kryptologian keinoin. Tämä pätee paitsi erityisen herkkään finanssimaailmaan, niin myös digitaalisen viestinnän salaamiseen ulottuen puhelinsoitosta aina verkkokauppaostoksiin. Näissä käytetyt salausmenetelmät ovat monimutkaisia ja niitä voidaan hallita vain IT-avusteisesti. Salauksen pääperiaatteet ovat kuitenkin usein hämmästyttävän yksinkertaisia ja ne ovat muuttuneet historian saatossa vain vähän.

Einige kryptologische Methoden können deshalb im Unterricht schon ab der Sekundarstufe 1 demonstriert werden:

kiehtovan aihepiirin matematiikan opetukseen. Kerro oppilaillesi

siitä, miten salausmenetelmät ovat kehittyneet vuosisatojen

kuluessa. Kokeilkaa yhdessä miten voitte laatia oman

salakoodin ja miten viestejä voi salata tätä salausta käyttäen.

Sotaviestejä ja rakkauskirjeitä - salatut viestit ovat kiehtovia. Kun

viestin lähettäjä haluaa varmistaa, että viestin sisältö selviää vain

hänen tarkoittamalleen vastaanottajalle, hän voi suojata viestin

salauksella. Antiikin ajoista lähtien on yritetty kehittää turvallisia

menetelmiä viestien salaamiseen, mutta melkein kaikki niistä on

onnistuttu jossakin vaiheessa murtamaan. Kilpajuoksussa uusien

menetelmien kehittäjien ja niiden murtajien välillä ovat ensin mainitut

usein vain hiukkasen edellä.

Salausmenetelmissä käytetään matematiikan ja tietojenkäsittelytieteen tekniikoita. Salaustarpeen tyydyttämiseksi on kehittynyt myös oma kryptologiaksi kutsuttu tieteenhaaransa, jonka nimi juontuu kreikan kielen salaista tarkoittavasta sanasta "kryptos". Kovinkaan kummallista ei ole, että tämä "salaisuuksien tiede" kiinnostaa myös maallikkoja. Tätä todistavat lukuisat suositut elokuvat, kuten Dan Brownin bestselleriin perustuva Da Vinci -koodi. Enigma: Suuri sotasalaisuus kertoo todenmukaisesti Saksan sotavoimien käytössä olleen salauslaitteen koodin purkamisesta. Neljällä Oscarilla palkittu filmi Kaunis mieli (engl. A Beautiful Mind) kertoo matematiikan Nobelin voittajan John Nashin elämäntarinan.

Nämä kryptologiaa kansantajuistavat teokset kuvastavat salaamistekniikoiden tulemista osaksi arkipäivää. Siinä missä salaustekniikat olivat aiemmin tärkeitä asevoimille, nykyään niitä tarvitaan ennen muuta tietoyhteiskunnassa. Tiedosta on tullut keskeinen kaupankäynnin kohde ja sitä suojataan kryptologian keinoin. Tämä pätee paitsi erityisen herkkään finanssimaailmaan, niin myös digitaalisen viestinnän salaamiseen ulottuen puhelinsoitosta aina verkkokauppaostoksiin. Näissä käytetyt salausmenetelmät ovat monimutkaisia ja niitä voidaan hallita vain IT-avusteisesti. Salauksen pääperiaatteet ovat kuitenkin usein hämmästyttävän yksinkertaisia ja ne ovat muuttuneet historian saatossa vain vähän.

Einige kryptologische Methoden können deshalb im Unterricht schon ab der Sekundarstufe 1 demonstriert werden:

Salaviestejä vuosien takaa

Skytale

Jo yli 2500 vuotta sitten Spartan sotajoukoissa käytettiin salausmenetelmää, joka nykyisin tunnetaan nimellä Skytale. Salausmenetelmä perustui siihen, että pergamenttinauha kiedottiin ensin tietyn paksuisen sauvan ympärille, ja kun sanoma oli kirjoitettu liuskalle sauvan suuntaisesti, nauha irrotettiin, kiedottiin kerälle ja toimitettiin vastaanottajalle. Sauva jäi lähettäjälle. Sanoman voi lukea ainoastaan sellainen henkilö, jolla oli samanpaksuinen sauva. Jos viesti joutui jonkun ulkopuolisen käsiin, tämä ei kyennyt lukemaan viestiä, koska kirjaimet näyttivät olevan nauhalla mielivaltaisessa järjestyksessä.

100 e.a.a. syntynyt sotapäällikkö Gaius Julius Caesar on antanut nimensä yksinkertaiselle salausmenetelmälle, jota kutsutaan Caesarin koodiksi. Caesar käytti sotakirjeenvaihdossaan menetelmää, jossa viestin vokaalit ja konsonantit korvattiin kirjaimilla, jotka seurasivat aakkosissa kolme kirjainta myöhemmin. Tässä menetelmässä A muuttuu D:ksi ja B:stä tulee E. Caesar-salakirjoituksella salattuna sana "Matemaatikko" olisi ”Iwpaiwwpggk”.

Yksinkertainen Caesar-salausavain voidaan rakentaa kahdesta erilaisesta pyöreästä kiekosta, joiden laitaan on merkitty aakkosten kirjaimet. Ne asetetaan ensin päällekkäin siten, että samat kirjaimet tulevat samalle kohdalle. Kun kiekkoja käännetään vastakkaisiin suuntiin, asettuu kiekon "A" toisen kiekon "D“-kirjaimen kohdalle. Näin salattu viesti on helppo tulkita.

Johtuen siitä, että Caesarin salakirjoitus perustuu yhden aakkosen siirtoon, se lasketaan kuuluvaksi yksinkertaisiin aakkosellisiin salausmenetelmiin. Nämä salausmenetelmät on verrattain helppo murtaa tutkimalla vokaalien ja konsonanttien esiintymistiheyttä. Usein esiintyvät kirjaimet viittaavat todennäköisesti vokaaleihin, kuten e tai a.

Enigma

Enigma, jonka nimi on peräisin kreikan kielen "arvoitusta“ tarkoittavasta sanasta, on yksi historian tunnetuimmista salauslaitteista. Saksan sotavoimat käyttivät tätä laitetta toisessa maailmansodassa. Laitteen toiminta perustuu polyalfabeettiseen salaukseen. Ulkoisesti Enigma muistuttaa kirjoituskonetta. Siinä on näppäimistö, kolmesta vaihdettavasta lieriöstä koostuva yksikkö ja lampulla valaistu alue, joka toimii näyttönä. Lieriöiden eri asennoissa syntyy erilaisia sähköisiä yhteyksiä, ja nämä ohjaavat näytön valon johonkin tiettyyn kirjaimeen. Lieriöt siirtyvät jokaisella näppäimen painalluksella. Täten jokainen kirjain on salattu eri tavalla, eli polyalfabeettisesti.

Enigman historia osoittaa kuinka monimutkainen järjestelmä tällainen useammasta tekijästä koostuva salaus on. Vaikka ensimmäinen Enigman versio valmistui jo vuonna 1918, sen salausjärjestelmä onnistuttiin selvittämään täydellisesti vasta vuonna 1943. Iso-Britanniasta, Puolasta, Ranskasta ja USA:sta kotoisin olleet tiedemiehet yhdistivät voimansa tehdessään tätä selvitystyötä koodinimellä "Ultra". He käyttivät työssä kaksi metriä korkeita ja viisi metriä leveitä laskentalaitteita. Salattujen viestien selvittämisellä oli suuri merkitys liittoutuneiden voittoon päättyneessä sodassa Saksaa vastaan. Enigma on nykyään nähtävissä Münchenin Deutsches Museumissa ja Berliinin Museum für Kommunikationissa.

Kryptologia ja tämän päivän teknologia

Kaksi pääperiaatetta

Security by Obscurity -periaatteen mukaan toimittaessa puolestaan itse salausmenetelmä pysyy salassa. Aivan kuten kotioven avain kukkaruukun alla: kuka tahansa voisi käyttää sitä, jos vain tietäisi missä se on. Käytännössä molempia menetelmiä käytetään usein yhdessä. Sekä salausavain että salausmenetelmä pysyvät salattuina.

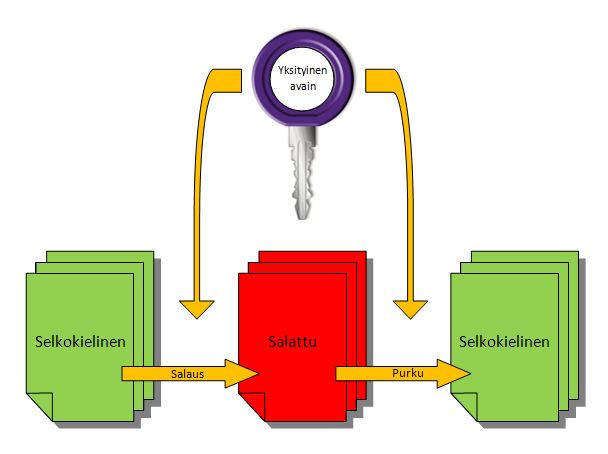

Symmetrinen ja asymmetrinen salaus

Symmetrinen salaus

Symmetriset salausmenetelmät (Caesarin salaus ja Enigma sekä nykyiset lohkosalausjärjestelmät kuten DES) edellyttävät, että sekä viestin lähettäjällä että sen vastaanottajalla on käytössään sama salausavain. Tämän salausavaimen paljastuessa myös sitä koskeva tietoturva raukeaa. Tämän takia lähettäjän ja vastaanottajan on pidettävä salausavain omana tietonaan.

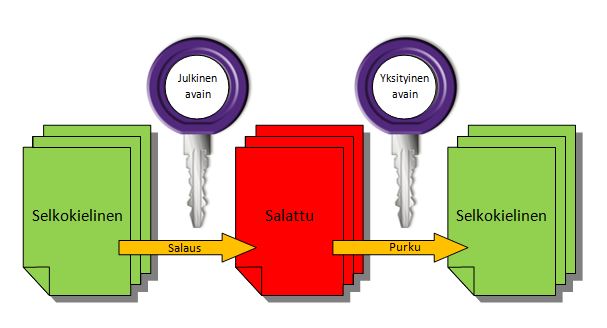

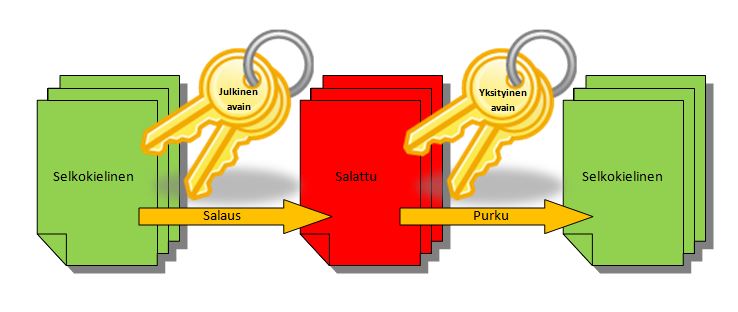

Asymmetrinen salaus RSA-menetelmä

Ronald L. Rivest, Adi Shamir ja Leonard Adleman kehittivät 1970-luvulla amerikkalaisessa MIT-korkeakoulussa kehittäjiensä mukaan nimetyn RSA-salauksen. Menetelmää kutsutaan julkisen avaimen salausalgoritmiksi, siinä käytetään näkyvää, julkista salausavainta. Menetelmä kuuluu asymmetrisiin salaustapoihin, sillä salaukseen ja purkamiseen käytetään erilaisia avaimia. Salaukseen käytettyä avainta ei täten voi käyttää purkamiseen - se on kuin avain, jolla oven voi lukita mutta ei avata. Salaamiseen käytettävästä avaimesta käytetään nimitystä "Public Key", julkinen avain. Toisella avaimella, jota kutsutaan nimellä "Private Key" tai yksityinen avain ja jonka vain vastaanottaja tuntee, voi purkaa salauksen. RSA-menetelmä on osoittanut perättömäksi matemaatikoiden parissa yleisen käsityksen, jonka mukaan julkisen avaimen salaus olisi mahdottomuus.

Julkisen avaimen salaus (katso kuva):

| 1. | Vastaanottaja (A) haluaa saada lähettäjältä (B) salatun viestin. |

| 2. | A kehittää laskentakaavan avulla kaksi avainta: yhden "julkisen" ja yhden "yksityisen" avaimen. |

| 3. | A lähettää B:lle julkisen avaimen. |

| 4. | B salaa viestin julkisella avaimella ja välittää viestin A:lle. Jotkut muutkin henkilöt voivat mahdollisesti tuntea julkisen avaimen, mutta he eivät kuitenkaan voi purkaa viestiä tämän avaimen avulla. |

| 5. | A purkaa viestin ykstiyisellä avaimella. |

Asymmetrisessä salauksessa julkisen salausavaimen lähetys voi tapahtua osapuolten välillä julkisesti. Tätä periaatetta käytetään esimerkiksi internetin yleisessä https-protokollassa. Vaikka kaikkia internetyhteyksiä voidaankin vakoilla, salaus pysyy voimassa, sikäli kun salaista avainta ei paljasteta. RSA-salauksessa on kuitenkin heikkoutensa: tietokone tarvitsee selvästi enemmän aikaa salauksen prosessointiin. Tämän päivän tietokonejärjestelmissä käytetään tästä syystä symmetristen ja asymmetristen salausten sekoitusta. RSA-menetelmä mahdollistaa salausavainten välittämisen turvallisella tavalla. Tässä yhteydessä sitä käytetään myös symmetriseen salaukseen.

RSA-salauksen laskenta on suhteellisen yksinkertaista. Alkulukujen tuntemus ja jäännösluokat mahdollistavat jo tehokkaan RSA-salauksen laskemisen. Katso opetusvihje lukuteorian kurssille.